Geçen yazımda houdini vbs rat üzerine yapmış olduğum tehdit analiz çalışmasına ve kurumsal ağlarda alınabilecek bazı güvenlik önlemlerine değinmiştim. Bu yazımda yine analizini yapmış olduğum; farklı bir zararlıya ait elde etmiş olduğum bulgulara ve kurumsal ağlarda alınabilecek birtakım güvenlik önlemlerine değiniyor olacağım.

Bugün güvenlik Dünyasında artan tehditler karşısında güvenlik yatırımlarımız perimeter security önemini yitirmemiş olmakla birlikte; daha çok uç nokta güvenliğine doğru gidiyor. İnsan, süreç ve teknoloji ekseninde değerlendirecek olursak bundan 5 yıl önce bahsi geçmeyen bir çok farklı güvenlik çözümü, konsepti ve insan tarafındaki ihtiyaç ve rolleri konuşuyoruz. Bir kurumun güvenliğini ciddi anlamda sağlamak için ciddi yatırımlar gerekiyor. Keza insan, süreç ve danışmanlık tarafında da durum böyle.

Güvenlik olayları analizi, müdahalesi, istihbarat odaklı güvenlik kavramı, aldatmacaya dayalı güvenlik kavramı, saldırı ve simülasyonları, Mitre ATT§CK... proaktif cyber defanse'ın öneminin giderek artttığı bu günlerde, hem ülkemizeki kurumlara yapılan saldırıları hem de küresel çapta finansal, telekom, sigorta, enerji... şirketlerine yapılan saldırıları çeşitli güvenlik üreticilerinin yayımlamış oldukları tehdit analiz rapor & blog yazılarında sıklıkla okuyoruz. Saldırganların hedef ve motivasyonlarının money talks(para) olmasından dolayı finansal kuruluşlar bu konuda başı çekiyor. Gerek finansal kuruluşlar gerek diğer kurumsal ağlarda parasal kayba neden olan olaylarda kullanılan yöntemler spear phishing mailleri ekinde gelen dosya ekleri ile birlikte, perimeter security cihazları ve önlemlerinin atlatılıp içeride kalıcılığı sağlaması ve sonrası dış Dünya ile iletişime geçmesiyle süreç başlıyor. Saldırgan sonrası içeride cirit atabilecek kadar gereken güvenlik kısıtlamaları yapılmamışsa ve önlemler alınmamışsa amacına bir adım daha ulaşabilmek için gerek kendi kullandığı araçlarla gerekse içeriye sızdığı RAT vb. araçlarıyla süreci başlatıyor. Benim kişisel düşüncem perimeter security tarafında yeteri kadar önlemlerin alınıp; saldırganın etki alanını daraltmak ile ilgili kısıtlamaların eksiksiz yapılması yönünde. Bundan sonraki aşamada e-mail, endpoint, siem ve networkünüzde uçtan uca visibility'i sağlayacak kullanmış olduğumuz güvenlik çözümleri ile birlikte olan biten her güvenlik olayından haberdar olmak gerekiyor.

E-mail güvenliğinin sağlanması, e-mail tarafında sandbox, gateway sistemlerinde alıcak ek güvenlik önlemleri, yara kuralları geliştirilmesi, yapılacak analizler, apt saldırıları ve spear phishing saldırılarının daha birinci fazında engellenmesi için büyük önem arz ediyor. Daha bu aşamada bu tür saldırıları engelleyebildiyseniz sonrası oturup size gelen saldırıları analiz etmeye yorumlamaya proaktif alınabilecek önlemler varsa bunları almaya kalıyor.

Saldırganlar göndermiş oldukları mailleri e-mail güvenliğinizi atlatacak şekilde gönderip; inandırıcılığı yüksek kılmak amacıyla gerek global yaptığı kampanyalarda gerekse hedef odaklı saldırılarda ülkenizde bulunan bankaları, kargo, havayolu ve telekom kuruluşlarını oltalama maillerine dahil etmektedirler.

Örneğin bundan aylar önce analizini yapmış olduğum ziraat bankasından geliyormuş gibi görünen mail aslında Diamond Fox Botnet zararlısını dağıtıyor.

attachement : ( DOC[0-9]{10}.zip ) geliyorsa blocklansın.

Saldırganlar göndermiş oldukları mailleri e-mail güvenliğinizi atlatacak şekilde gönderip; inandırıcılığı yüksek kılmak amacıyla gerek global yaptığı kampanyalarda gerekse hedef odaklı saldırılarda ülkenizde bulunan bankaları, kargo, havayolu ve telekom kuruluşlarını oltalama maillerine dahil etmektedirler.

Örneğin bundan aylar önce analizini yapmış olduğum ziraat bankasından geliyormuş gibi görünen mail aslında Diamond Fox Botnet zararlısını dağıtıyor.

Diğer başka bir örnek ise aşağıdaki DHL kargo firmasından geliyormuş gibi görünen, kimliği açıklanamayan kullanıcılara gönderilen fakat ekinde bulunan dosya ile birlikte hawkeye keylogger' zararlısını dağıtan başka bir maile ait. Burada vurgulamak istediğim nokta ise bu tür tehditlerden haberdar olup detaylı analizini yapıp, sizi hedef alan tehditlerin neler olduğunu, hangi yöntemleri kullandığını, proaktif alıncak önlemleri alıp bir sonraki saldırıda gelecek olacak APT ve diğer bilinmeyen tehditlere karşı hazırlıklı olmak.

Bu yazımda ise geçtiğimiz yıllarda fireeye, palo alto, secureworks gibi çeşitli güvenlik üreticilerinin araştırmalarına konu olmuş; fakat bu sefer farklı bir variantı olan ve çeşitli tehdit aktörleri tarafından zaman zaman kullanılan Netwire RAT' zararlısını analiz edeceğim. Analiz sırasında kullandığım eml dosyasını bilgisayarımda bulmakta zorlandığım için mailin ekran görüntüsüne maalesef yer veremeyeceğim. Zararlı mail dosyası yukarıdaki maillere benzemek olmakla birlikte direk e-mail ekinde .7z uzantılı dosyayı dosyayı kaydedip 7-zip gibi bir araçla klasöre çıkarttığımızda karşımızda DENIZIL.exe uzantılı dosya duruyordu. Hemen her analizde yaptığım gibi bu dosya bilgilerinden emin olmak için HxD hex editörü ile dosyayı açtım. Dosyanın dos header bilgisi MZ ile başlıyor olması, dos stub bilgisinde this program can not be run DOS mode stringi içermesi ve COFF header bilgisinin PE ie başlaması dosyanın PE formatında bir dosya olduğunu anlamama yetki. İleride statik ve dinamik analiz için farklı kullanmış olduğum araçlara da değineceğim.

Zararlıyı statik ve dinamik analiz etmeye geçmeden önce first response sağlamak için ioc bilgilerini çıkarmak, davranışsal analizini ölçmek ve bu zararlı ile ilgili hızlıca fikir sahibi olmak adına any.run üzerine upload edip zararlı ile ilgili fikir sahibi olmaya çalıştım.

Any.run'da bazı bilgileri edindikten sonra zararlının çalışma anında nasıl bir davranış sergilediğini daha detaylı öğrenmek adına microsoft sysinternals tooları içerisinde bulunan process explorer ve process monitor araçları ile yeniden bakmaya çalıştım. Uygulama ilk çalıştığı anda bir process id ile gerekli dll dosyalarını import edip kendisini çalıştırıyordu. Daha sonra bu process'i sonlandırıp yine kendi ismi ile yeni bir process create edip kendisini tekrardan çalıştırıyordu. Process monitor adlı araçın güzel kısmı bu yapılan aktiviteleri uygun filtre yazıp; aşama aşama görüntüleyebiliyor olmanız. İkinci create etmiş olduğu process'i de sonlandırıp yeni bir pid ile \\AppData\\Roaming\\Install dizini altında farklı bir isimde Host.exe adlı bir dosya olarak kendini oluşturup, yeni pid ile çalismaya başlıyordu. Bu yeni create etmiş olduğu process'i de sonlandırıp yine aynı dizin altında Host.exe ile çalışmasını sürdürüyordu.

En son durumda çalışan Host.exe dosyasının registryde yaptığı değişiklikler,

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run dizini altına kendini Netwire adı altında ekliyordu. Burada zararlının amacı mevcut profildeki haklarla kendini çalıştırmaya çalıştığını admin/sistem haklarına sahip olamasada persistence sağlamaya çalışıyordu. Eğer bu seneryo gerçekleşmeseydi muhtemelen aşağıdaki key değerlerine ekleyerek calistirmayı deneyecekti.

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies

İkinci bir davranışta olarak da aşağıdaki registeri key' ile birlikte amacı kendisini kullanıcı her login olduğunda otamatik olarak yüklemeye çalışıyordu.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{TJ27PKG0-RIHF-LQ0T-6KE7-5EQVW0MHNHTY}

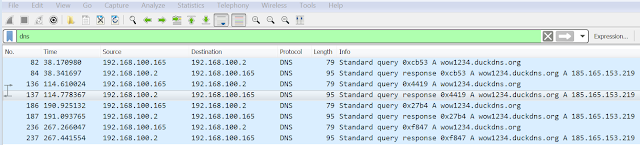

Host.exe daha sonra 185.165.153.219 ip'sine, wow1234.duckdns.org domainine dns isteği gönderiyordu. Any.run sağlamış olduğu bilgiler faydalıydı ancak zararlıyı Netwire pattern'inden başka daha detaylı anlamamıza imkan tanımaya fırsat vermiyordu. Bazen any.run attığınız zararlılar suricata imzasına match ederse any.run çıkmış olduğu loglarda bunu belirtiyor. Fakat ben genelde trafik analizi yaparken böyle bir testi yapmak için öncelikle yeteri kadar sniff etmiş olduğum trafik datasındaki http, dns ve diğer isteklerine wireshark ile bakıp daha sonra promiscuous modda çalışan bir interface'yi bulunan security onion ya da selks üzerinde kurulu olan suricata | snort'a tcpreplay aracı ile toplamış olduğum pcap dosyasınını oynatarak tetiklenen imzalara bakarak çıkarımlarda bulunuyorum. Bundan sonraki aşamada trafik analizi için 5 dk süreyle toplanmış olduğum trafiği wireshark ile analiz etmeye başladım.

udp==53 ve dns filtelerini yazıp wireshark'a uyguladığımda dns isteklerinin gitmiş olduğunun gözlemlemiş oldum.

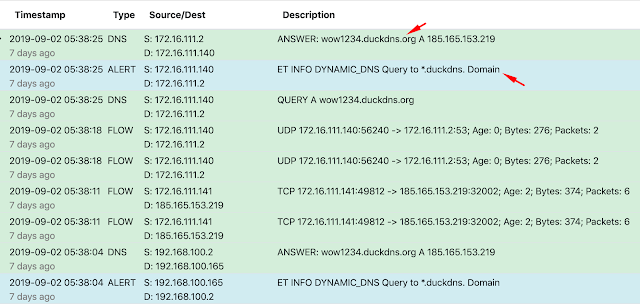

http get post isteklerinin olup olmadığını gözlemlemek için yeni filtreleri koyduğumda herhangi bir isteğe rastlayamadım. Daha sonra trafik ile ilgili suricata çıktısını gözlemlemek için selks sunucusuna almış olduğum pcap dosyasını upload ettim. Yeri gelirken belirtmekte fayda var; örneğin compromise olduğunu düşündüğünüz bir makina olduğunu düşünüyorsanız bu makinada diyelimki t' anında dyn dns domainlere istekte bulunmuş olsun. Localdeki pcap dosyanızı analiz etmek için cloud'a upload etmek yerine localde ya da sanalda kurmuş olduğunuz bu dağıtımlarda ilgili interface' üzerine trafiği oynatıp çıktılarını değerlendirebilirsiniz. Bu zararlı için herhangi bir ids/ips imzasına rastlamasak bile bazen başka zararlılar hakkında çıkarımlarda bulunabiliyoruz. Bunu belirtmekte fayda var. Burada sadece gözlemleyebildiğimiz dynamic_dns domaine istek yapıldığına dair bir ids logu.

Bu aşamadan sonra zararlıyı daha detaylı analiz etme adına yeniden işe koyuldum. HxD editörüne dosyayı yeniden yüklediğimde gözüme section table bilgisinden hemen dosya msvbvm60.dll dosyasının olması dikkatimi çekti. MSVBVM60.DLL dosyası visual basic sanal makinası ile ilişkili official bir dosya. Visual basic diliyle yazılmış dosyaları microsoft platformu üzerinde güvenli bir şekilde çalıştırmanıza imkan tanımaktadır.

Daha sonra dosya hakkında daha detaylı bilgi edinmek adına pestudio aracı ile dosyaya bakmaya karar verdim. Dosya imzası visual basic diliyle yazıldığına, executable, 32 bir bir dosya olduğunu, entropy değerinin 5 ten büyük olması, virus total üzerinde çoğu üreticinin zararlı olarak görmesi gibi veriler zararlımız hakkında bilgi sağlıyordu.

Bu aşamadan cff explorer, bintext gibi araçlarlada ekstra bakarak dosya hakkında daha detaylı bilgi sahibi olmaya çalıştım. Bir sonraki aşamada zararlının pack edilip edilmediğini öğrenmek adına exeinfo aracı ile dosyaya baktım.

Exeinfo aracından edinebildiğimiz bilgiler sınırlıydı. Daha önce visual basic ile yazılmış olan zararlıların packing unpacking yontemleri ile ilgili hands on tecrübem olmadığı için kesin bir yorum yapmama olanak sağlamıyordu. Daha sonra zararlıyı ida pro free versiyonu ile açıp bakmaya karar verdi. Ida pro ile açmış olduğumda nullsub fonksiyonların bulunması ve text alınındaki verilerin normal hello word cıktısı veren bir pe dosyası ile .text alanının farklılık göstermesi dosyanın packlenmiş olabileceği izlenimimi artırdı.

Zararlıyı unpack etmek amacıyla önce x64dbg araça yükleyip debug etmeye karar verdim. Bu arada internette OALabs tarafından bazı zararlıların unpack edilmesi ile ilgili güzel yayımlanmış videolar var. Sizde bu konuda kendinizi benim gibi yetersiz hissediyorsanız; know-how'ınızın gelişmesine ciddi anlamda katkı sağlıyor. x64dbg ile zararlıyı açtığımda CreateProcessInternalW fonk. berakingpoint koydum. Daha sonra debuggerın çalışmasına engel olan diğer fonksiyonlara da breakingpoint koyup memory mapte bulunan -erw aramaya başladım. İçerisinde "this program cannot be run in dos mode" geçen stringleri aratıp hem memory mapte hem de disassmlerda adım adım bakmaya başladım. Bu aşamada elde edebildiğim payload'ları dump ettim. HxD editoru ile payloadlardan elde etmiş olduğum dosyaların header bilgilerini düzeltip ve gereksiz kısımları çıkartıp yeniden ida pro ile bakmaya karar versemde çok bir işe yaramadı.

Bundan sonraki aşamada tam unpack için ümidi kesmişken hasherezade tarafından yazılmış Pe-sieve adlı araç ile zararlıyı analiz etmeye başladım. Pe-sieve adlı araç shellcode tespiti, hooks, in-memory patches tespiti, process hollowing tespiti... özellikleri ile birlikte dinamik malware analizinde unpacking yapabilmeye imkan tanımaktadır. Süpheli gördüğünüz pid ile memory'de 300 farklı lokasyona bakıp ile bulgularını bir dosyaya json formatında cıkarmakta ve aynı zamanda dump etmiş olduğu exe dosyalarını size göstermektedir.

Rapordaki json dosyasını inceledikten sonra iki tane exe file dump edebildiğini gördüm. Birincisi benim x64dbg ile analiz etmeye çalıştığım fakat edemediğim dosya olduğunu gözlemledim. Bu dosyanın boyutu 460 mb olduğu için analize imkan tanımıyordu. Sonraki aşamada json raporunda yazan ve içerisinde shellcode buşunan 132kb exe dosyasını ida pro ile yeniden analiz etmeye başladım.

Ida pro ile shellcode bulunan dump etmiş olduğumuz dosyayı açtım. Strings penceresini açıp ioc bilgileri çıkarma, fonksiyonlarla ile daha detaylı bilgi alma bu aşamadan sonra daha kolay olacaktı.

örneğin aşağıdaki fonksiyonda bu sample için bağlantı kuracağı adres, registry değerine verdiği isim, yeni create edeceği dosya ismi path bilgisi, keystroke yapacağı zaman dosyaların kaydedileceği dizin gibi bazı bilgilere ulaşabiliyorduk.

Zararlı ile ilgili analizlere devam ettiğimizde process enumeration için CreateToolhelp32Snapshot, keyboard stroke'ları için GetKeystate, GetKeyboardState, bilgisayar hostname'i tespit edebilmek için GetComputerNameA gibi başka fonksiyonlarda bulunuyordu.

Zararlı ile ilgili analiz aşamasında yeni öğrendiğim bir çok şey oldu. Debugging ve disassemblying tarafında kendimi geliştirmem gereken eksik olduğum noktaları daha fazla anlamış olduğum. Analiz kısmı ile ilgili farklı araçlarla kontrol ettikçe ve blog yazılarını okudukça her farklı zararlı türünde yeni bir şey pek ala öğrenebiliyoruz. Bundan sonraki aşamada proaktif önlemlere değinmek istiyorum. Ancak ben bu yazayı yazarken farklı zararlı türleri ve apt gruplarıda dynamic dns host adlarını aktif kullanmaya başladığına dair sosyal medyada intelliagance paylaşıldığını görmüş oldum. Bu yüzden bu ve benzeri zararlı türlerinde proaktif alınacak önlemlerin faydalı olacağını düşünüyorum. (Gamaredon APT)

|

| Gamaredon APT(09-09-2019) |

Defensive Security Posture

- Zip,Vbs,exe,.7z.. türünde dosya eki olan dosyaların özellikle mail tarafındaki Sandbox'ing yapan sistemlere mutkala sandboxing yapması için custom politikalar tanımlanması ve diğer analiz profillerinin uygulanarak dosyaların analizi sağlanması ve mutlaka mail tarafında gelen her paketlenmiş dosyasının açılıp sandboxing yapan sistemlerede custom imajlar ile analizin sağlanması,

- Dns firewall üzerinde Dynamic dns host kategorisinin engellenmesi ve ürün üzerinden alınabiliyorsa custom raporların çekilmesi, alınamıyorsa SIEM'inize gondermiş olduğunuz event'lar üzerinden dynamic dns host raporlarının çekilip istatiksel olarak da ek kontrolünün sağlanması,

- Web Content Gateway, Proxy Cihazları üzerinde Dynamic Dns Host Kategorisinin Engellenmesi,

- Eğer farklı güvenlik sistemlerine yeteri kadar yatırım sağlayamayan kurumlar ise ve NGFW özelliklerini kullanarak url-filtering çözümlerini kullanıyorsa sinkhole ve kategori bazlı engelleme yapılıp yine dynamic dns host kategorisinin engellenmesi,

- Zararlı yazılımlar tarafından sıklıkla kullanılan jar, ace, arj, vbs, ps, exe, iso, r00, vb, bat, tmp, lnk, scr, ınf... vb. gibi zararlı dosya uzantılarının mail gw sistemleri üzerinde doğrudan engellenmesi,

- Tehdit İstihbaratından gelen verilerin geniş api desteğine sahip güvenlik cihazlar ile ilgili gereken entegrasyonların yapılarak blocklama yapacak şekilde proaktif aksiyonların alınması,

- Bilinen Zararlılar, apt ve spear phishing kampanyaları ile ilgili güncel open repository'lerden, CTI üzerinden gelen yara kuralları ile ilgili kuralların güncel tutulması ve güvenlik cihazlarına eklenmesi, örneğin italya'yı hedef alan bir spear phishing kampanyasının bundan bir kaç saat sonra size gelmesi muhtemel. Ek olarak bunu yapmak size sadece kullanmış olduğunuz üreticiden aldığınız intelligance güvenmek yerine ek bir kontrol sağlamış olacak. İstihbaratın çeşitlendirilmesi bu noktada faydalı olacaktır.

- Tehdit istihbaratı rolüne sahip güvenlik personelleri varsa bu roldeki kişilerin güvenlik üreticileri tarafından yayımlanan blog postları, underground forumları, real time free open intelligence kaynaklarını ,tweetleri, twitterdaki aktif kişileri takip ederek güncel tehditlerden haberdar olarak; kendi altyapılarında bu güvenlik olaylarının gerçekleşip gerçekleşmediğini analiz ederek, gereken önlemlerin alınması,

- Zararlıların sizin kurumunuzu hedef almasa da ilgili zararlıların altyapınızda kullanmış olduğunuz güvenlik ürünlerinde test ederek sonuçlarını değerlendirip çıkarımlarda bulunup iyileştirmelerin yapılması ya da (attack and breach simulation araçlarının) aktif olarak kullanılarak çıkarımlarda bulunması) ve SIEM,EDR sistemlerinde yazılabilecek yeni bir kural varsa yazılması,

- Bilinen zararlılar ile ilgili ips, ids imzalarının güncel tutularak bu sistemlerden gelen logların analiz edilmesi(Bu zararlının https://rules.emergingthreats.net/ içerisinde public kuralları bulunmaktadır.) Farklı güvenlik ürünleri kullanıyorsanız yine bu cihazların düzenli olarak ids/ips imzalarını prevention modda tutulduğundan emin olması ve arada kontrollerin yapılması,

- Ssl inspection ya da ssl offloading cihazlarında WAN'e giden ve gelen trafiğin açılarak content'in analiz edilmesi, ssl açılan trafik eğer NGFW ise file blocking, antivirus, anti-spyware, url-filtering, ids, vulnerability protection... vb. gibi özelliklerin prevention moda alınıp logların SIEM sistemlerine gönderilerek analiz edilmesi ve prevention modda çalışan sistemlere tcpreplay gibi benzer araçlarla ya da gerçek zararlı ile trafikten geçirilip bu cihazların yeteneklerinin ölçülmesi ve yeni bir bulgu elde edilirse uygun loglara göze custom SIEM kurallarının tanımlanması

- Saldırganlar tarafından sıklıkla kullanılan no-ip, dynamic dns servislerinin ekstra engellenmesi(.hopto.org, .zapto.org, .sytes.net, .ddns.net, no-ip.org, dyndns.org, changeip.com, duiadns.net, dynamicdns.org,duck dns...)

- EDR, AV, NGAV gibi çözümlerde eğer ürünlerin yetenekleri varsa normal altyapı içerisinde genel olarak anlamdırılan process eventlarından sonra, kendini normal bir process gibi başlatıp sonra kill'eden ve AppData\Roaming altında kendini kill edip aynı dizinden başlatılan EDR query/rule'larının parent/child process, launch ilişkileri düşünülerek çıkan sonuçları SIEM/SOAR sistemlerine gönderilmesi ve güvenlik analisti rolünde çalışan kişilerin analiz ederek olayları anlamasının sağlanmasıyla ve her yeni farklı tehdit türü için kuralların yazılması

- MITRE ATT&CK, EQL ve TTP tarafında yeni çıkan tehdit, RAT, APT, Lolbins, attack türlerinden olan yeni zararlılar ile ilgili ortamınızda bulunmayan query'ileri yazıp sitemlerin gelişiminin sağlanması

- Mail gw cihazlarında custom politika bazlı aşağıdaki gibi regexlerin yazılarak engellenmelerin sağlanması

attachement : ( DOC[0-9]{10}.zip ) geliyorsa blocklansın.

mail header : (Mail Subject: zip Received: from [aA-zZ]{5} ( [public IP address] l) by [domain] with MailEnable ESMTP;[date] ya da Received: (qmail [aA-zZ]{3} invoked by uid [aA-zZ]{3}); [date] ) blocklansın.

- Url click protection/content disarm özelliği destekleyen mail güvenlik sistemlerinde bu kategoriler ile ilgili custom politikalar tanımlanması ve özellikle url içeren maillerin sonu http://sampledomain.com/abc.exe, http://sampledomain.doc şeklinde dosyalar geliyorsa mutlaka sandboxing cihazlarına analize gitsin şeklinde politikaların tanımlanması/force edilmesi.

- NGFW ve içerik analiz sistemlerinden yararlanarak source-app, user-agent vb. gibi bilgilerden haberdar olarak compliance raporları ile kontrol edilmesi

- Red Teaming yapan ekiplerle sıkı çalışıp benzer attacklarla ilgili yapılabileceklerin altyapınızda denenip test edilip defans tarafında iyileştirmelerin yapılarak siem, edr, av diğer defans ürünleri tarafında uygun kuralların geliştirilmesi.

- Son kullanıcılar tarafından ziyaret edilen web sitelerinde bilinen ve bilinmeyen tüm dosya türlerinin indirilirken mutlaka sandboxing yapan sistemlere analiz yapması için uygun mimarilerin tasarlanması ve perimeter security cihazlarının konumlandırılması ile networkünüzden geçen dosyalardan haberdar olunması

- Perimeter Security cihazlarında kategori bazlı engellemeler yapılması ve prevention moda alınarak bu kategorilerden gelecek incidentların SIEM sistemlerine yonlendirilmesi(Spyware, Botnet, Malware,P2P, Onion, DGA....)

- Atomic Read Team, Infection Monkey ve githubda bulunan open test simülasyonlarının yapılarak alarm logu çıkan sistemlerden çıkarılacak sonuçlarla birlikte MITRE ATT&CK, EQL detect kurallarının geliştirilmesi ve güvenlik analistleri tarafından incelenmesinin sağlanması.

SIEM Rules

Not:(Altyapınızda kullanmış olduğunuz güvenlik çözümleri ile ilgili bu zararlının tespiti için alarm kuralları yazılabilir; fakat kullanmış olduğunuz çözümlerin bu logları çıkması gerekir. Ben aklıma gelen SIEM senaryolarının tümünü yazmak istedim.)

- Web Content Gw, Proxy trafiği içerisinde dynamic dns host kategorisine erişim isteği olursa alarm,

- Dns Firewall loglarından dynamic dns host kategorisine erişim isteği olduysa alarm,

- Antivirus sistemlerinden gelen loglar içerisinde Trojan.Netweird, Backdoor.RAT.Client vb. olarak kategorize edilmiş bir log SIEM'e geldiyse alarm,

- Sonu popüler zararlı dağıtan ve destination Url adresi gibi biten adreslere erişim isteği olursa alarm.(.hopto.org, .zapto.org, .sytes.net, .ddns.net, no-ip.org, dyndns.org, changeip.com, duiadns.net, dynamicdns.org...)

- Snort, Suricata ya da commercial IDS, IPS logları alınan bir ortamda ya da NGFW uygulanan IDS/IPS loglarında Netwire RAT imzasına match eden bir log gelirse alarm calsın.

- Firewall, proxy ve diğer network güvenlik cihazlarında destination adresi 185.244.30.100,23.38.36.63,185.165.153.219 olan ip adresine erişim trafiği-isteği olursa alarm.

- AV loglarından gelen loglarda Trojan.Netweird, Backdoor.RAT.Client logunun gelmesinin ardından hemen sonraki 2 dk içerisinde yukarıdaki kuralda belirtilen ip adreslerine başarılı erişim istediği olmaya başladıysa alarm çalısın.

- Aynı kullanıcı tarafından 5 dk içerisinde AV sistemlerinden gelen Trojan.Netweird, Backdoor.RAT.Client logunun gelmesinin ardından request url bilgisi {.duck.dns} içeren bir dynamic dns domain loguna 10 ve üzeri block logu varsa alarm çalsın.

- Dynamic dns kategorileri ile ilgili custom çıkan raporlar ve kişi bazlı istatiskleri schedule raporlarla incelensin.

- AV sisteminden gelen loglarda Trojan.Netweird, Backdoor.RAT.Client gibi tespit edilmesinin ardından 5 dk içerisinde sinkhole olarak kullanmış olduğunuz ip adresine 10 ve üzeri istek geldiyse alarm çalsın.

- Aynı kullanıcı tarafından yapılan ve blocklanan dynamic dyns logu gelen kullanıcıdan 3 dk içerisinde external ip lookup(ip-api.com) adresine istek gitmişse de alarm çalsın.

Ilgili Snort ET Rules

- Malware CNC Osx.Trojan.Netwire variant payload download attempt

- ET Trojan Netwire RAT Check-in

- ET Trojan Possible Netwire RAT Client Heartbeat C2

- ET INFO Dynamic Dns QUERY to .duckdns. domain

Indicators of Compromise

File System Changes and Modification Events

Network

Domains

- wow1234.duckdns.org -> observed analysis time

- eden1234.duckdns.org

- gbam001.duckdns.org

C&C IP adress and port

- wow1234.duckdns.org:32002, 185.165.153.219

Hash

SHA256:9CDAD66041CA2B1D2FC0BCCDC9841FE6AA33E0275A169AA6DEFFD0B75778721A

Mitre ATT&CK

rule netwireRat

{

meta:

description = "Netwire Rat Detection rule"

author = "Ahmet Han"

reference="https://any.run/report/9cdad66041ca2b1d2fc0bccdc9841fe6aa33e0275a169aa6deffd0b75778721a/ccc2bf59-fec9-47c3-bd91-f1eb066f8132"

condition:

all of ($s*)

}

- T1193 : Spearphishing Attachment

- T1082 : System Information Discovery

- T1333 : Dynamic Dns

- T1057 : Process Discovery

- T1056: Input Capture

- T1060: Registry Run Keys / Startup Folder

Mitre Ref :https://attack.mitre.org/software/S0198/

Yara Rules

rule netwireRat

{

meta:

description = "Netwire Rat Detection rule"

author = "Ahmet Han"

reference="https://any.run/report/9cdad66041ca2b1d2fc0bccdc9841fe6aa33e0275a169aa6deffd0b75778721a/ccc2bf59-fec9-47c3-bd91-f1eb066f8132"

date = "2019-09-14"

hash = "9CDAD66041CA2B1D2FC0BCCDC9841FE6AA33E0275A169AA6DEFFD0B75778721A"

strings:

$s1 = "Install\\Host.exe"

$s2 = "TJ27PKG0-RIHF-LQ0T-6KE7-5EQVW0MHNHTY"

$s3 = "call :deleteSelf&exit"

$s4 = "NetWire"

$s5 = "ping 192.0.2.2 -n 1 -w %d >nul 2>&1"

$s6 = "HostId"

condition:

all of ($s*)

}

Public Submissions and Analysis

Dynamic dns domains

Sonuç:

Geleneksel güvenlik önlemlerini almak, internal segmentasyon yapmak ve perimeter security cihazlarını adaptive security mimarisine uyarlamak kurumlar için olmazsa olmaz. Bu cihazları iş sürekliliğini sağlayarak aynı zamanda güvenliği sağlayarak up to date tutmak da gerek.

Fakat güvenlik olay yönetimi ve müdahalesi süreçleri için mail tarafında alınacak ek önlemler, size gelen tehditlerin nasıl bir tehdit olduğu neyi hedeflediği ve tehditin türü TTP'si; potansiyel bir infectionda ne gibi zarara uğratabileceği, tehdit avcıları tarafından tespit edilebilirliği, içeriye geçmiş olan basit bir mailin ya apt saldırısı olabileceği gibi sorular ile birlikte endpoint'te dönen olaylardan uçtan uca haberdar olmak spear phishing ve APT saldırıları için daha önem arz etmektedir. Bunun için her çıkan tehdite Mitre ATT & CK, TTP, tehdit avcılığı açısından değerlendirip, kurum tarafında analiz yeteneği kuvvetli olan analistler tarafından iyileştirme ve geliştirmelerin yapılması ancak faydalı olacaktır. Farklı açılardan değerlendirecek olursak güvenliğin devam eden gelen, sürekli iyileştirilen ve gelişen süreçler bütünü olduğu. : ) Güvenli günler dilerim.

References:

https://infosecarsenal.blogspot.com/2019/01/h-worm-by-houdini-vbs-rat-threat.html

https://github.com/AhmetHan/Netwire_Rat_Analysis

https://github.com/AhmetHan/Netwire_Rat_Analysis

https://securelink.net/en-be/insights/tech-alert-palo-alto-networks-threat-mitigation-and-cover-age-for-havex-dragonfly-energetic-bear-and-oldrea/

https://www.fireeye.com/blog/threat-research/2019/03/dissecting-netwire-phishing-campaign-usage-of-process-hollowing.html

https://www.worldwiredlabs.com/documents/NetWire%20User%20Manual.pdf

https://cyware.com/news/attackers-execute-netwire-backdoor-trojan-using-a-process-hollowing-technique-0db3ddaa

https://www.secureworks.com/blog/netwire-rat-steals-payment-card-data

https://hackforums.net/showthread.php?tid=5596107

https://twitter.com/Timele9527/status/1173427562455810048

https://www.fireeye.com/blog/threat-research/2019/03/dissecting-netwire-phishing-campaign-usage-of-process-hollowing.html

https://www.worldwiredlabs.com/documents/NetWire%20User%20Manual.pdf

https://cyware.com/news/attackers-execute-netwire-backdoor-trojan-using-a-process-hollowing-technique-0db3ddaa

https://www.secureworks.com/blog/netwire-rat-steals-payment-card-data

https://hackforums.net/showthread.php?tid=5596107

https://twitter.com/Timele9527/status/1173427562455810048

Hiç yorum yok :

Yorum Gönder